Jetzt ist es endgültig – die zivilisierte Welt geht unter! Erstaunlicherweise nicht durch die Hand von Donald Trump sondern durch eine Schadsoftware namens WannaCry. Werfen wir mal einen Blick auf den Stand der Dinge, solange wir das noch können.

Überall fällt irgendwas aus

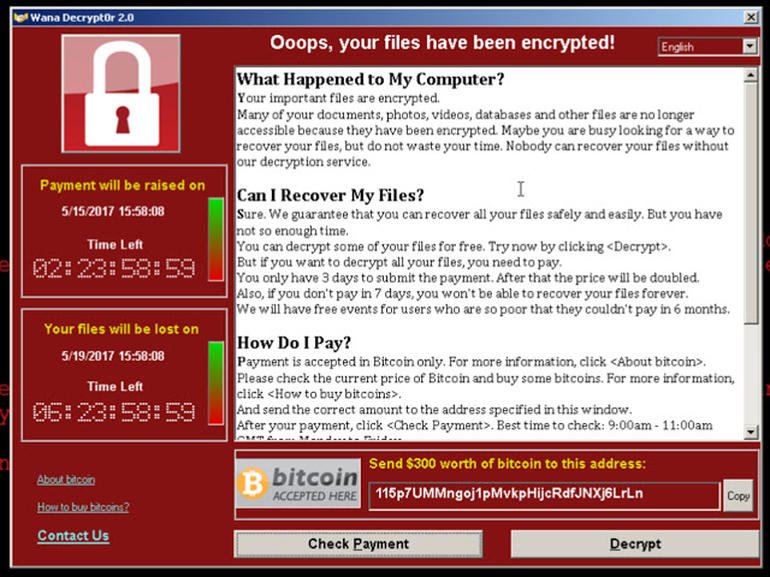

Als am Freitag, den 12. Mai die ersten Meldungen über eine neue Ransomware-Variante die Runde machten, hatte vermutlich noch niemand die Auswirkungen auf dem Schirm. Aber an WannaCry gibt es eine Besonderheit, die sie äußerst gefährlich macht.

Eigentlich infiziert Ransomware einen Rechner, und verschlüsselt vorgegebene Dateien wo immer sie sie finden kann. So weit so bekannt – und durchaus ärgerlich. Aber wer über eine gute Datensicherung – und in größeren Netzen – eine vernünftige Berechtigungsstruktur verfügt, ist eigentlich halbwegs safe. Dachten wir… bis Gestern.

WannaCry kann sich nämlich als Wurm, automatisch im Netzwerk ausbreiten. Das ist neu! Somit reicht es, wenn einmal ein unaufmerksamer User einen Mailanhang öffnet und damit seine Maschine infiziert. Die Wurmfunktionalität von WannaCry kann sich dann selbstständig auf andere Maschinen im Netz ausbreiten. Das steigert die Infektionszahlen erheblich. Und damit auch den potentiellen Schaden. Und deswegen trifft es im Moment auch Systeme wie die Anzeigetafeln der Bahn, obwohl man hier wohl annehmen dürfte das dort eher selten Mails empfangen, geschweige denn geöffnet werden.

Warum das trotzdem nicht passieren sollte…

//UPDATE// – Wie das deutsche CERT Gestern per Tweet mitteilt, gibt es – wenigstens bei Version 1 – bisher nur einen bestätigten Infektionsweg… Es ist hart das tippen zu müssen… Aber nun, es hilft ja nicht.

Momentan einzig bestätigter Infektionsvektor für #WannaCry: ETERNALBLUE Exploit auf Systemen, die via SMB aus dem Internet erreichbar sind https://t.co/uGzD6IVu3O

— CERT-Bund (@certbund) 13. Mai 2017

Was bedeutet das? Nun, im wesentlichen das die gesamte Hysterie schlicht und ergreifend dem augenscheinlichen Wahnsinn irgendwelcher Admins geschuldet ist. Sie haben, obgleich sie hätten wissen müssen das Windows per SMB angreifbar ist, ungepatchte Systeme ans Internet gehängt. Beziehungsweise haben sie sie nicht vom Internet getrennt als klar war das sie angreifbar sind aber – im Falle von XP und Konsorten – nicht gepatcht werden könnten.

Völlig egal welche Begründung es dafür gibt – diese Konstellation ist schlichter Wahnsinn! Mit dem bekannten Ergebnis! //UPDATE 1 Ende//

Um sich im Netzwerk zu verbreiten, nutzt WannaCry eine Lücke, die ursprünglich von der NSA genutzt wurde. Öffentlich wurde diese Lücke Anfang April. Interessanterweise hatte Microsoft sie bereits im März mit einem Update geschlossen. Alle waren also beruhigt und haben sich zurückgelehnt. Wie wir seit Gestern wissen, haben sich viele wohl auch zurückgelehnt ohne die entsprechenden Updates auf ihren Maschinen einzuspielen.

Wie die Zahl der Infektionen unschwer erkennen lässt, gibt es viele tausend Systeme, die die Updates nicht installiert haben. Und es gibt eine anscheinend unüberschaubare Zahl von Rechnern, die mit Betriebssystemen laufen, die keine Updates mehr bekommen.

Ersteres ist mir persönlich unverständlich. Mir ist klar, dass man bei Updates Vorsicht walten lassen muss. Es kann immer zu Problemen mit der Konfiguration oder installierter Software kommen. Aber ehrlich liebe Kollegen – zwei Monate? MS17-010 wurde am 14. März veröffentlicht! Und seit April sollte jedem klar sein, wie kritisch diese Lücke ist. Und jetzt, am 13. Mai bricht hektische Betriebsamkeit aus, weil plötzlich allen der Arsch auf Grundeis geht. Testen schön und gut… Aber irgendwo muss man doch Prioritäten setzen. Und bei SMB sollte die Priorität sehr, sehr hoch sein.

Letzteres – die veralteten Betriebssysteme – sind lästig, aber erklärlich. Wirtschaftliche Gründe, vermasselte Planungen, zu wenig Zeit, komische Software… die Gründe sind vielfältig. Die Wenigsten sind gut, aber wenigstens nachvollziehbar. Schwierig finde ich es aber, wenn solche Systeme strategisch wichtige Positionen besetzen. In einem solchen Fall sollte es auch hier eine erhöhte Priorität geben. Aber die letzten Stunden haben gezeigt, dass es überall noch mehr oder weniger wichtige Systeme mit veralteten Betriebssystemen gibt. Und wir haben noch Glück! Die Kampagne begann Freitag gegen Nachmittag. Da sind die meisten Büros bereits verlassen und niemand öffnet mehr komische Mails. Schauen wir mal wie es Montag damit weiter geht. Auch in Europa, speziell in Deutschland, sehe ich durchaus noch Potential für WannaCry.

Und jetzt ist das Ende der Welt da?

Sagen wir, es könnte da sein. Aber es müsste nicht! Zwei einfache Regeln zu befolgen würde das Ende der Welt wenigstens ein bisschen hinaus zögern (und Donald eine Chance lassen):

- Spielt die verdammten Updates ein! Microsoft patcht nicht um euch zu belästigen! Irgendwas denken die sich dabei. Ja, manchmal nervt es und manchmal geht auch irgendwas kaputt. Aber 2 verdammte Monate???!!!

- Denkt BEVOR ihr jeden dahergelaufenen Anhang öffnet! Und hört auf euren Admin wenn er euch erklärt welche Anhänge man bitte nicht öffnen soll.

Aktuell hat man einen Killswitch in WannaCry gefunden. Die Malware versucht permanent eine Website zu erreichen. Schafft sie das, hört sie auf sich als Wurm weiter zu verbreiten. Das ist ein Lichtblick… aber nur ein kurzfristiger. Die Funktion dürfte, jetzt da sie entdeckt wurde, schnell von den Autoren abgestellt werden. Außerdem hilft das bereits infizierten und verschlüsselten Systemen überhaupt nicht. Außerdem dauert es erfahrungsgemäß nie sonderlich lange bis auch andere Malware-Autoren die Routinen übernehmen. Es ist in den nächsten Wochen also mit vielen verschiedenen Varianten solcher Software zu rechnen.

Um die Lage ein bisschen zu entschärfen hat Microsoft dankenswerter weise für XP, Server 2003, Vista und Windows 8 das Update MS17-010 nachträglich veröffentlicht. Die Server sind heute ein bisschen „gestresst“. Ich hatte aber schon das Vergnügen die Installer für XP SP3 und Server 2003 (x86) runterladen zu können. Und natürlich teile ich gerne (wenn es jemand eilig hat):

- https://www.hidrive.strato.com/lnk/rICsNc0B (WinXP)

- https://www.hidrive.strato.com/lnk/YSCMtSPv (SRV2003)

Das ist ein wirklich netter Zug von Microsoft! Und es wird erheblich dazu beitragen, dass sich die Situation in den nächsten Tagen entspannt. Allerdings frage ich mich, wie viel Schaden bereits angerichtet wurde… Da dürfte ein bisschen was zusammen kommen.

Gibt´s denn jetzt noch ne Zukunft?

Tja… Ich hoffe das! Solche Vorfälle wären leicht vermeidbar. So spiele ich – wie dieses Wochenende auch – an jedem Wochenende nach dem Patchday die Updates bei meinen Kunden ein. Die Verzögerung dient dazu, abzusehen ob es mit einzelnen Updates Probleme gibt. Aber selbst wenn es die gibt, spiele ich – sofern möglich – die restlichen Updates ein. Ich konnte mich also gestern Abend entspannt zurücklehnen und die Show genießen.

Heute allerdings, mache ich dann doch noch mehr als nur die Updates des vergangenen Patchdays einzuspielen. Ich folge den wenig subtilen Hinweisen von Microsoft und deaktiviere SMBv1, wo ich es finde. Hat mich vorher offengestanden nicht interessiert… Aber wer weiß, was für Lücken noch im Protokoll schlummern.

Es wäre wünschenswert wenn die Kollegen ebenfalls nochmal genau über die Struktur und die Erfordernisse ihrer Systeme nachdenken würden. Ich nehme an, dass an vielen Stellen Protokolle deaktiviert werden können. Und vermutlich könnte man mit vertretbarem Aufwand diverse veraltete Systeme auch komplett ablösen, wenn man nur die Priorität hoch genug ansetzt… Unter diesen Voraussetzungen hätten wir auch ne Zukunft. Dann müssten wir nur noch überlegen, wie wir Donald Trump wieder loswerden…